Apache DolphinScheduler权限覆盖漏洞(CVE-2020-13922)

漏洞描述

发现的漏洞是任何租户下的普通用户都可以通过以下方式覆盖其他用户的密码

api interface /dolphinscheduler/users/update

受影响的版本

受影响版本

Apache DolphinScheduler = 1.2.0、1.2.1、1.3.1

安全版本

Apache DolphinScheduler >= 1.3.2

发现的漏洞是任何租户下的普通用户都可以通过以下方式覆盖其他用户的密码

api interface /dolphinscheduler/users/update

受影响版本

Apache DolphinScheduler = 1.2.0、1.2.1、1.3.1

安全版本

Apache DolphinScheduler >= 1.3.2

需要登录权限

原文作者给出了利用链注入加mysql权限,又是写木马的。用起来很舒服

/general/hr/manage/query/delete_cascade.php?condition_cascade=select%20if((substr(user(),1,1)=%27r%27),1,power(9999,99)) |

1、首先访问 /ispirit/login_code.php 获取 codeuid。

2、访问 /general/login_code_scan.php 提交 post 参数:

uid=1&codeuid={9E908086-342B-2A87-B0E9-E573E226302A}

未授权任意文件读取,/wxjsapi/saveYZJFile接口获取filepath,输入文件路径->读取文件内容。返回数据包内出现了程序的绝对路径,攻击者可以通过返回内容识别程序运行路径从而下载数据库配置文件危害可见。

Python Exp:

程序使用了StreamGenerator这个方法时,解析从外部请求的xml数据包未做相关的限制,恶意用户就可以构造任意的xml表达式,使服务器解析达到XML注入的安全问题。

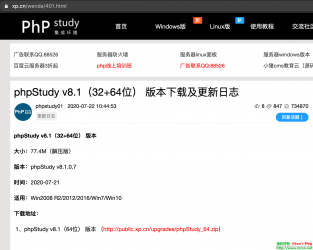

一、**phpStudy**(小皮面板)简介:

phpStudy国内12年老牌公益软件,集安全,高效,功能与一体,已获得全球用户认可安装,运维也高效。支持一键LAMP,LNMP,集群,监控,网站,FTP,数据库,JAVA等100多项服务器管理功能。

更新公告:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-16875

微软公告说的很明显,只需要一个Exchange用户账号。就能在Exchange服务器上执行任意命令。