汽车安全测试CAN指南

CAN相关介绍

CAN

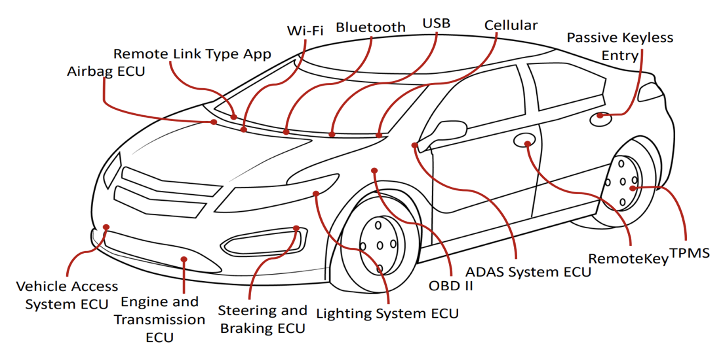

在汽车领域,CAN(Controller Area Network)是一种通信协议,用于在车辆电子系统中传输数据和命令。CAN总线是车辆中各个电子控制单元(ECU)之间进行通信的基础设施。

控制器局域网(CAN总线)是一种车辆总线标准,旨在允许微控制器和设备在没有主机的情况下与彼此的应用程序通信。这是一个基于消息的协议,最初设计用于汽车内的多路电气布线,以节省铜,但它也可以在许多其他环境中使用。对于每个设备,帧中的数据是串行传输的,但如果多个设备同时传输,最高优先级的设备可以继续,而其他设备可以退出。帧由所有设备接收,包括传输设备。^1

在CAN问世之前,车载通信系统是通过点对点的布线系统实现的。随着车载电子元件越来越多,这种通信系统变得愈发笨重,而且维护费用非常昂贵。这时,CAN应运而生,并成为主流的车载通信系统。

简单地说,CAN允许汽车中的不同电子模块相互通信并分享数据。CAN提案的主要动机是它允许多个ECU(ECU=发动机控制单元=汽车控制单元)仅用一根电缆进行通信。一辆现代汽车最多可以有70个ECU。